内网渗透(arp欺骗 + DNS欺骗 + 网站钓鱼)

内网渗透(arp欺骗 + DNS欺骗 + 网站钓鱼)

@TOC

环境

攻击机kali:192.168.241.140

目标机win7:192.168.241.136

网关:192.168.241.2

一、ARP数据流截取

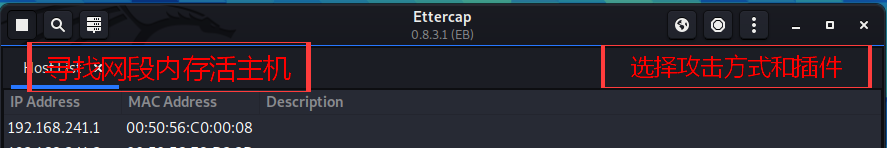

1、打开Ettercap GUI界面

以上述状态,点击右上角勾勾

先左上角寻找网段内存活主机,并且把网关ip增加到target1,把目标机ip增加到target2上,然后选择右上星球图标,点击ARP poisoning,勾选sniff remote connections然后OK,开始攻击。

2.攻击

打开win7的cmd,查询arp地址表,发现攻击机物理地址与网关物理地址相同

说明arp欺骗成功

回到kali,执行driftnet -i eth0命令抓取截图

结果还算成功

二、DNS欺骗

首先修改Ettercap的dns配置文件

1 | |

在19行增加一下内容

1 | |

当目标机想要访问外网地址时,必先经过网关,于是只要在网关伪造dns地址就能欺骗其目标机,给Ettercap增加插件,如图依次plugins、manage plugins、dns_spoof(前面有个*号就是在使用中了)

用目标机win7对百度进行ping通信,可以发现回显的是攻击机ip(百度ip应为163.177.151.109)

三、网站钓鱼

实验准备:beef、社会工程学工具包、msf、木马制作

安装apache: apt-get install apache

木马制作(并且存到网站根目录下):

一、创建一个钓鱼网站

运用社会工程学工具包克隆一个被大众接受的网站,比如baidu.com

命令如下:

setoolkit

1)(社会工程学攻击)

2)(web站点攻击模式)

7)(HTA攻击方法)

2)(网站克隆)

跟着数字选就行,直至这个页面:

输入要克隆的网站,这里选择输入baidu.com

然后就能关了这工具(其实接下来只靠社会工程学包是可以制定攻击的,但我试了好多次都不会返回shell,之后我再试试)

只要访问自己的ip,能够显示克隆地百度页面,就算成功了

二、筹划攻击

msf:

1 | |

暂时放他监听就行…

beef:

1 | |

最新版不能用默认账号密码登录,所以要在配置里改账号和密码,在/etc/beef-xss/config.yaml

成功运行后:

把图中 http://192.168.241.140:3000/hook.js复制到/var/www/html/index.html中

写法如下(最后一行):

在这之后,我们用浏览器打开 http://192.168.241.140:3000/ui/panel

登录beef,由于之前的dns欺骗,目标一旦访问带.com结尾的网站,就会重定向到我们的钓鱼网站,这里假设目标访问了www.baidu.com,那么beef就会回应我们:

可以看到目标机已经出现(192.168.241.136)浏览器用的是ie8,接下来对他进行文件欺骗

这里有两个下载提示,一个是我用beef伪造给用户并且不会被浏览器拦截的文件(没错,这个就是我们开头做的木马),一个是社会工程学工具包HTA攻击伪造的文件,会被拦截,而且后面无法反弹shell(试了n次)。

运用beef功能,给目标一个提示,忽哟目标下载运行,

一旦目标运行,msf就会收到反弹回来shell连接

直接输入shell,在看ip,正是目标机:

接下来就是提权了

总结

同个局域网内,首先进行主机发掘,选定目标对其进行arp欺骗,然后对其流量分析,想尽办法与目标主机交互,在发现没有正面攻击手段时,可以选择DNS欺骗,对目标外出流量进行拦截和欺骗,想方设法使其访问我们的钓鱼网站或下载木马文件,绕过浏览器拦截极其重要。

本博客所有文章除特别声明外,均采用 CC BY-SA 4.0 协议 ,转载请注明出处!